4种危险的电脑安全漏洞攻击(以及如何对抗它们)

BSI关于德国IT安全状况的报告提供了令人震惊的数字:2023年,联邦信息安全办公室平均每天在软件产品中登记68个新漏洞,导致每年近25,000个新漏洞。

与安全相关的错误被统计在各种程序中,从行业的专业应用程序到公司的服务器软件和智能手机应用程序。

这些漏洞中的大多数(约47%)允许执行未经授权的命令或程序代码。通过这种方式,攻击者可以在电脑上安装勒索软件,绕过安全措施,扩展自己的访问权限,或者读出数据,以便将其出售给其他组织或勒索所有者。

WinRar执行嵌入式脚本并加载恶意代码

2023年8月,在广受欢迎的WinRar打包程序中发现了一个安全漏洞,该漏洞允许犯罪黑客在用户计算机上执行脚本。原因是该工具处理文件扩展名时出错。

在此基础上,有可能以这样一种方式准备RAR档案,即当打开文件时自动启动脚本,例如,从因特网下载其他文件。

8月份,Win.rar GmbH发布了修订后的版本6.23,修复了该错误。版本6.24现已推出。然而,很可能许多用户仍在使用该程序的较早、易受攻击的版本。

另一个主要问题是,许多其他制造商已经授权WinRar的压缩机制,并将其整合到自己的产品中。Total Command文件管理器就是一个例子。因此,如果一个程序提供打开和创建RAR存档,您绝对应该将其更新到最新版本。

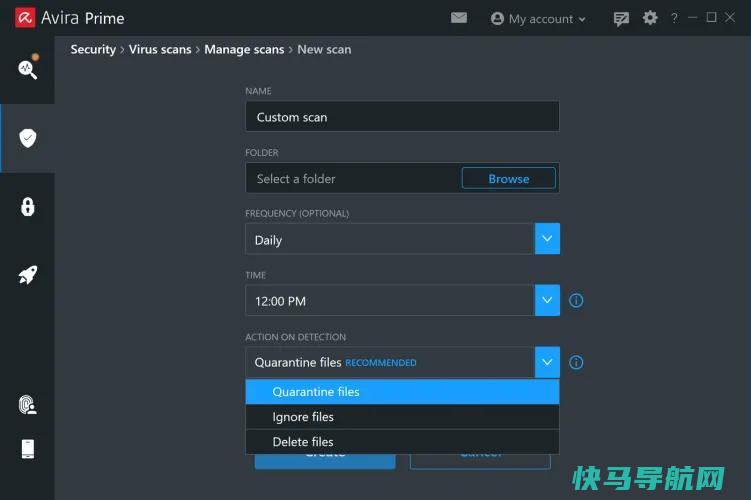

进一步阅读:Windows最好的杀毒软件

VLC媒体播放器中的假错误和真错误

随着安全漏洞的一次又一次被发现,开源软件VLC Media Player几年来一直受到媒体的关注。然而,其中一些是虚假报道,比如2019年的一条新闻。

该错误只影响了VLC播放器的Linux版本,根据VLC开发人员的说法,原因不是他们的软件,而是一些Linux发行版的错误程序库。

然而,已经证实,从非官方网站下载的一些VLC包含外来DLL文件,该文件在调用该工具时加载,随后允许从外部访问计算机。吸取的教训是:永远不要从制造商的网站或值得信赖的网站下载软件。

然而,在2022年,VLC Player中的一些关键安全漏洞也公之于众。这使得攻击者有可能通过准备好的文件导致工具崩溃,并从外部来源检索恶意代码或触发拒绝服务,即使计算机瘫痪。用户所要做的就是播放视频文件或打开播放列表。

制造商VideoLan修复了版本3.0.18的问题;当前版本为3.0.20。

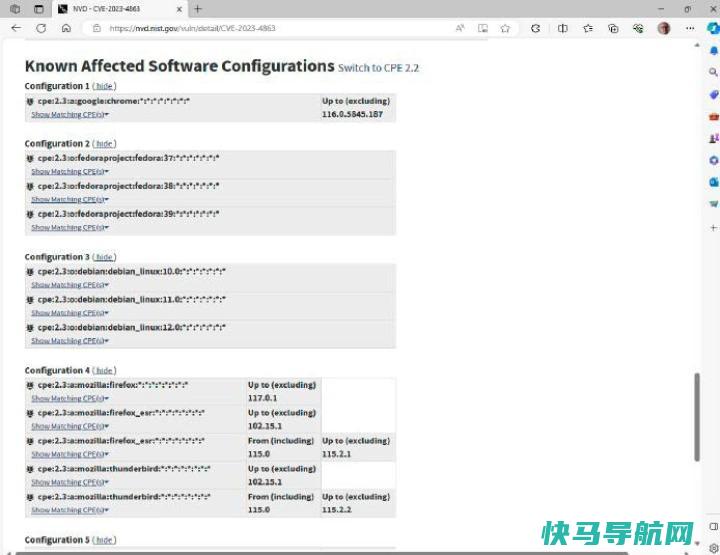

WebP图形格式的图像会带来恶意代码

去年9月,谷歌在其Chrome浏览器中注册了一个漏洞,使得攻击者能够触发缓冲区溢出并执行恶意代码。以文件特别小为特征的广泛使用的图形格式WebP受到了影响。

用户需要做的就是打开这种格式的精心制作的图像,然后代码就会在他们的计算机上执行。有了谷歌Chrome,打开一个带有WebP图片的网站就足够了。

就在几个小时后,该公司纠正了自己的错误,并解释说,除了Chrome之外,还有其他一些应用程序也存在漏洞。事实上,漏洞并不存在于浏览器本身,而是存在于程序打开WebP图像时访问的开放库libwebp中。该库还被许多其他程序使用,包括Chrome、Firefox和Edge,以及Gimp、Inkscape、LibreOffice、Signal、Thunderbird和1Password等应用程序。

虽然浏览器早就有补丁可用,而且浏览器也是自动安装的,但用户PC上的许多程序可能仍然在过时的、未打补丁的版本中运行。因此,您应该立即将任何可以读取WebP图形的软件更新到最新版本号。

Foxit PDF Reader中的内存错误允许运行恶意代码

2023年11月,在Foxit PDF Reader和Foxit PDF编辑器中发现了几个漏洞,这些漏洞可能会在打开被操纵的文档文件时导致内存错误。然后,攻击者就有可能在计算机上执行任意恶意代码。

制造商现在发布了2023.3版,该版本关闭了这些漏洞。

进一步阅读:最好的密码管理器

这篇文章是从德语翻译成英语的,最初发表在pcWelt.de上。

外链关键词: 阿宝色女生带字头像 年轻人学什么技术稳定 模特修竹 江苏晚婚婚假多少天 中国广东移动 压力锅哪个品牌好 徐工机械今天最新消息 美的空调安装费用标准本文地址: https://www.q16k.com/article/58c619dfd81b83fede14.html

用户中心

用户中心