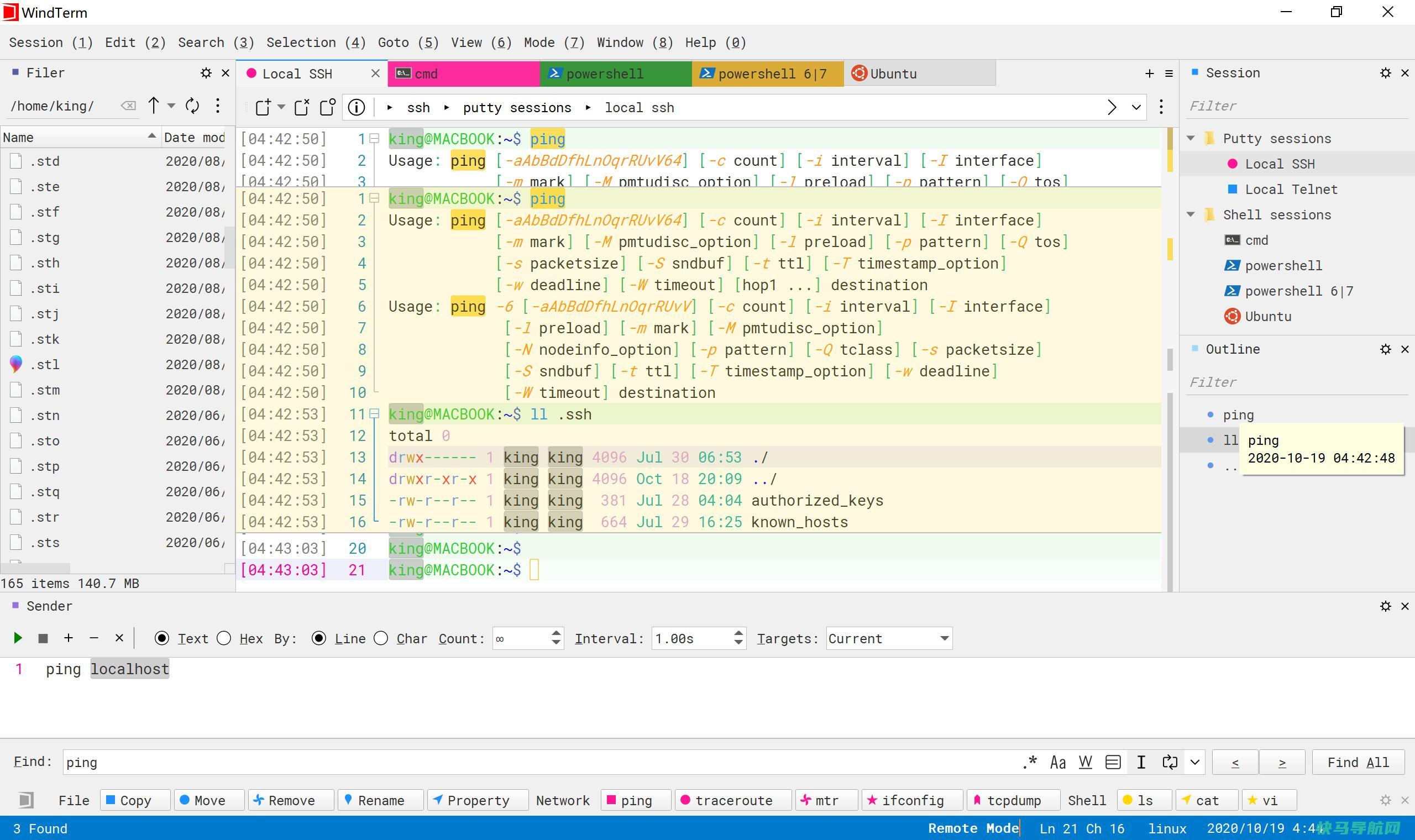

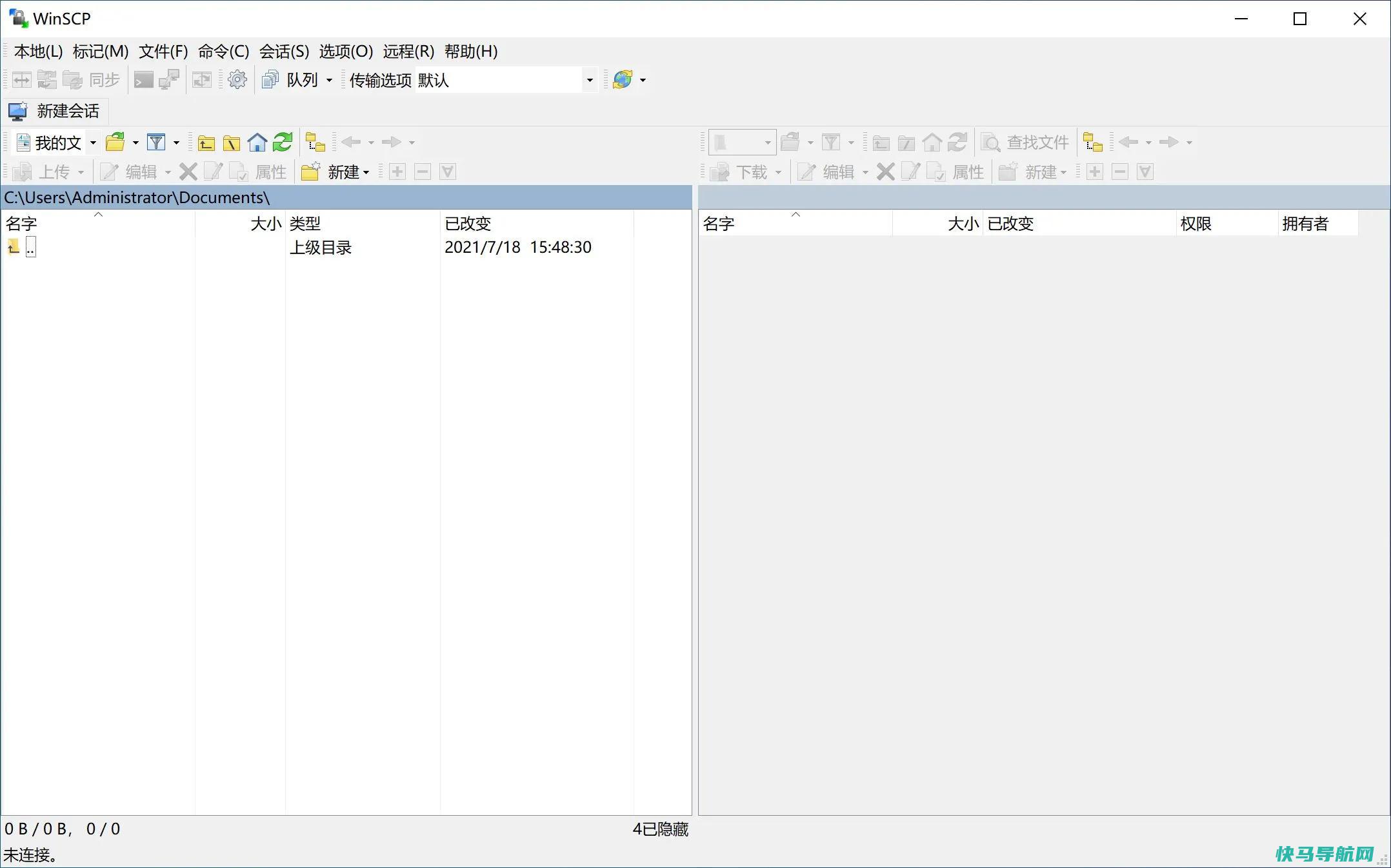

SSH 开源图形化 SFTP 客户端 WinSCP v5.13.2

什么是 WinSCP

WinSCP 是一个 Windows 环境下经常使用的SSH的开源图形化SFTP客户端。同时支持SCP协定。它的重要性能是在本地与远程计算机间安保地复制文件,并且可以间接编辑文件。

重要性能

文件操作

WinSCP 可以口头一切基本的文件操作,例如下载和上行。同时准许为文件和目录重命名、扭转属性、建设符号链接和快捷模式。

两种可选界面准许用户治理远程或本地的文件。

衔接到远程计算机

经常使用 WinSCP 可以衔接到一台提供SFTP (SSH File Transfer Protocol)或SCP (Secure Copy Protocol)服务的SSH (Secure Shell)主机,理论是 UNIX 主机。SFTP蕴含于SSH-2包中,SCP在SSH-1包中。两种协定都能运转在以后的SSH版本之上。WinSCP 同时支持SSH-1和SSH-2。 但WinSCP不支持编码选用,也就是说,你在Windows下经常使用WinSCP衔接一个Linux机器,由于Linux和Windows的自动编码不同,因此是不可访问下面的中文文件或许文件夹的(将看到乱码)。一种处置方法就是在关上winscp时登录中的 Advanced Options–Environment中将 “UTF-8encoding for filenames”设为on.

程序界面

WinSCP 有两种界面可供您选用。

您可以在装置时选用青睐的界面,也可以以后扭转设置。

假设您是第一次性经常使用 WinSCP,倡导选用Windows Explorer 界面,由于 Windows 用户比拟相熟这个界面。当然,假设您习气 Norton Commander 格调,就选用Norton Commander 界面,它器重于繁难的键盘操作,你齐全可以脱离鼠标,更快地启动操作。

官网主页:

下载地址

SSH开源图形化SFTP客户端 WinSCP v5.19.1 百度网盘:提取码:1z15官网地址:翻译文件:

软件历史版本下载 倒退检查 SSH 开源图形化 SFTP 客户端 WinSCP v5.13.4 官网下载:WinSCP-5.13.4-Setup.exe百度网盘:SSH开源图形化SFTP客户端 WinSCP v5.13.2 官网下载:WinSCP-5.13.2-Setup.exe百度网盘: SSH 开源图形化 SFTP 客户端 WinSCP v5.13.1 百度网盘:

SFTP客户端 WinSCP 5.11.3 百度网盘:

SSH是什么?

是一种加密的网络传输协议。

可在不安全的网络中为网络服务提供安全的传输环境。SSH通过在网络中创建安全隧道来实现SSH客户端与服务器之间的连接。SSH最常见的用途是远程登录系统,人们通常利用SSH来传输命令行界面和远程执行命令。

使用频率最高的场合类Unix系统,但是Windows操作系统也能有限度地使用SSH。2015年,微软宣布将在未来的操作系统中提供原生SSH协议支持,Windows10 1809 版本已提供可手动安装的OpenSSH工具。

扩展资料

ssh结构

SSH是由客户端和服务端的软件组成的,有两个不兼容的版本分别是:1.x和2.x。 用SSH 2.x的客户程序是不能连接到SSH 1.x的服务程序上去的。OpenSSH 2.x同时支持SSH 1.x和2.x。

1、服务端是一个守护进程(daemon),他在后台运行并响应来自客户端的连接请求。服务端一般是sshd进程,提供了对远程连接的处理,一般包括公共密钥认证、密钥交换、对称密钥加密和非安全连接。

2、客户端包含ssh程序以及像scp(远程拷贝)、slogin(远程登陆)、sftp(安全文件传输)等其他的应用程序。

3、他们的工作机制大致是本地的客户端发送一个连接请求到远程的服务端,服务端检查申请的包和IP地址再发送密钥给SSH的客户端,本地再将密钥发回给服务端,自此连接建立。SSH 1.x和SSH 2.x在连接协议上有一些差异。

SSH被设计成为工作于自己的基础之上而不利用超级服务器(inetd),虽然可以通过inetd上的tcpd来运行SSH进程,但是这完全没有必要。

启动SSH服务器后,sshd运行起来并在默认的22端口进行监听(你可以用 # ps -waux | grep sshd 来查看sshd是否已经被正确的运行了)如果不是通过inetd启动的SSH,那么SSH就将一直等待连接请求。当请求到来的时候SSH守护进程会产生一个子进程,该子进程进行这次的连接处理 。

ssh是什么?

SSH:安全外壳协议 一、SSH介绍什么是SSH? 传统的网络服务程序,如:ftp、pop和telnet在本质上都是不安全的,因为它们在网络上用明文传送口令和数据, 别有用心的人非常容易就可以截 获这些口令和数据。 而且,这些服务程序的安全验证方式也是有其弱点的, 就是很容易受到“中间人”(man-in-the-middle)这种方式的攻 击。 所谓“中间人”的攻击方式, 就是“中间人”冒充真正的服务器接收你的传给服务器的数据,然后再冒充你把数据传给真正的服务器。 服务器和你之间的数 据传送被“中间人”一转手做了手脚之后,就会出现很严重的问题。 SSH的英文全称是SecureShell。 通过使用SSH,你可以把所有传输的数据进行加密,这样“中间人”这种攻击方式就不可能实现了, 而且也能够防止DNS和IP欺骗。 还有一个 额外的好处就是传输的数据是经过压缩的,所以可以加快传输的速度。 SSH有很多功能,它既可以代替telnet,又可以为ftp、pop、甚至ppp提 供一个安全的“通道”。 最初SSH是由芬兰的一家公司开发的。 但是因为受版权和加密算法的限制,现在很多人都转而使用OpenSSH。 OpenSSH是SSH的替代软件,而且是免费的,可以预计将来会有越 来越多的人使用它而不是SSH。 SSH是由客户端和服务端的软件组成的,有两个不兼容的版本分别是:1.x和2.x。 用SSH 2.x的客户程序是不能连接到SSH 1.x的服务程序上去的。 OpenSSH 2.x同时支持SSH 1.x和2.x。 SSH的安全验证是如何工作的从客户端来看,SSH提供两种级别的安全验证。 第一种级别(基于口令的安全验证)只要你知道自己帐号和口令,就可以登录到远程主机。 所有传输的数据都会被加密, 但是不能保证你正在连接的服务器就是你想连接的服务器。 可能会有别的服务器在冒充真正的服务器, 也就是受到“中间人”这种方式的攻击。 第二种级别(基于密匙的安全验证)需要依靠密匙,也就是你必须为自己创建一对密匙,并把公用密匙放在需要访问的服务器上。 如果你要连接到SSH服务器 上,客户端软件就会向服务器发出请求,请求用你的密匙进行安全验证。 服务器收到请求之后, 先在你在该服务器的家目录下寻找你的公用密匙,然后把它和你发 送过来的公用密匙进行比较。 如果两个密匙一致, 服务器就用公用密匙加密“质询”(challenge)并把它发送给客户端软件。 客户端软件收到“质 询”之后就可以用你的私人密匙解密再把它发送给服务器。 用这种方式,你必须知道自己密匙的口令。 但是,与第一种级别相比,第二种级别不需要在网络上传送口令。 第二种级别不仅加密所有传送的数据,而且“中间人”这种攻击方式也是不可能的(因为他没有你的私人密匙)。 但是整个登录的过程可能需要10秒。 二、SSL介绍(Secure socket Layer & Security Socket Layer) 一个应用程序的安全需求在很大程度上依赖于将如何使用该应用程序和该应用程序将要保护什么。 不过,用现有技术实现强大的、 一般用途的安全通常是可能的。 认证就是一个很好的示例。 当顾客想从 Web 站点购买某个产品时,顾客和 Web 站点都要进行认证。 顾客通常是以提供名字和密码的方式来认证他自己。 另一方面,Web 站 点通过交换一块签名数据和一个有效的 X.509 证书(作为 SSL 握手的一部分)来认证它自己。 顾客的浏览器验证该证书并用所附的公用密钥验证签 名数据。 一旦双方都认证了,则交易就可以开始了。 SSL 能用相同的机制处理服务器认证(就如在上面的示例中)和客户机认证。 Web 站点典型地对客户机认证不依赖 SSL — 要求用户提供密码是较容易的。 而 SSL 客户机和服务器认证对于透明认证是完美的, 对等机 —如 p2p 应用程序中的对等机之间一定会发生透明认证。 安全套接字层(Secure Sockets Layer (SSL)) ,SSL 是一种安全协议,它为网络(例如因特网)的通信提供私密性。 SSL 使应用程序在通信时不用担心被窃听和篡改。 SSL 实际上 是共同工作的两个协议:“SSL 记录协议”(SSL Record Protocol)和“SSL 握手协议”(SSL Handshake Protocol)。 “SSL 记录协议”是两个协议中较低级别的协议,它为较高级别的协议, 例如 SSL 握手协议对 数据的变长的记录进行加密和解密。 SSL 握手协议处理应用程序凭证的交换和验证。 当一个应用程序(客户机)想和另一个应用程 序(服务器)通信时,客户机打开一个与服务器相连接的套接字连接。 然后, 客户机和服务器对安全连接进行协商。 作为协商的一部分,服务器向客户机作自我认 证。 客户机可以选择向服务器作或不作自我认证。 一旦完成了认证并且建立了安全连接,则两个应用程序就可以安全地进行通信。 按照惯例,我将把发起该通信的 对等机看作客户机, 另一个对等机则看作服务器,不管连接之后它们充当什么角色。 名为 A 和 B 的两台对等机想安全地进行通 信。 在我们简单的 p2p 应用程序的环境中,对等机 A 想查询对等机 B 上的一个资源。 每个对等机都有包含其专用密钥的一个数据库(名为keystore)和包含其公用密钥的证书。 密码保护数据库的内容。 该数据库还包含一个或多个来自被信任的对等机的自签名证书。 对等机 A 发起这 项事务,每台对等机相互认证,两台对等机协商采用的密码及其长度并建立一个安全通道。 完成这些操作之后, 每个对等机都知道它正在跟谁交谈并且知道通道是 安全的。 SSL (Secure socket Layer)安全套接层协议主要是使用公开密钥体制和X.509数字证书技术保护信息传输的机密性和完 整性, 它不能保证信息的不可抵赖性,主要适用于点对点之间的信息传输,常用Web Server方式。 安全套接层协议(SSL,Security Socket Layer)是网景(Netscape)公司提出的基于WEB应用的安全协议,它包括:服务器认证、 客户认证(可选)、SSL链路上的数据 完整性和SSL链路上的数据保密性。 对于电子商务应用来说,使用SSL可保证信息的真实性、 完整性和保密性。 但由于SSL不对应用层的消息进行数字签 名,因此不能提供交易的不可否认性,这是SSL在电子商务中使用的最大不足。 有鉴于此,网景公司在从Communicator 4.04版开始的所有浏 览器中引入了一种被称作“表单签名(Form Signing)”的功能, 在电子商务中,可利用这一功能来对包含购买者的订购信息和付款指令的表单进行 数字签名,从而保证交易信息的不可否认性。 综上所述, 在电子商务中采用单一的SSL协议来保证交易的安全是不够的,但采用SSL+表单签名模式能够 为电子商务提供较好的安全性保证。 ------------------------------------------------------------------------------------------------(SSH: Secure Shell Protocol) 安全外壳协议(SSH)是一种在不安全网络上提供安全远程登录及其它安全网络服务的协议。 Secure Shell,又可记为S S H,最初是U N I X系统上的一个程序,后来又迅速扩展到其他操作平台。 S S H是一个好的应用程序,在正确使用时,它可以弥补网络中的漏洞。 除此以外, S S H之所以酷,还有以下原因:S S H客户端适用于多种平台。 几乎所有的U N I X平台—包括H P - U X、L i n u x、A I X、S o l a r i s、Digital UNIX、I r i x、S C O,以及其他平台—都可以运行S S H。 而且,已经有一些客户端(其中有些为测试版)可以运行于U N I X操作平台以外,包括O S / 2、V M S、B e O S、J a v a、Wi n d o w s 9 5 / 9 8和Windows NT。 这样,你就可以在几乎所有的平台上运行S S H客户端程序了。 对非商业用途它是免费的。 许多S S H版本可以获得源代码,并且只要不用于商业目的,都可以免费得到。 而且,U N I X版本也提供了源代码,这就意味着任何人都可以对它进行修改。 但是,如果你选择它用于商业目的,那么无论使用何种版本的S S H,你都得确认已经注册并获得了相应权限。 绝大多数S S H的客户端和守护进程都有一些注册限制。 惟一的S S H通用公共注册(General Public License,G P L )版本是l s h,它目前还是测试版。 通过I n t e r n e t传送密码安全可靠。 这是S S H被认可的优点之一。 如果你考察一下接入ISP(Internet Service Provider,I n t e r n e t服务供应商)或大学的方法,一般都是采用Te l n e t或P O P邮件客户进程。 因此,每当要进入自己的账号时,你输入的密码将会以明码方式发送(即没有保护,直接可读),这就给攻击者一个盗用你账号的机会—最终你将为他的行为负责。 对应用的支持。 由于S S H的源代码是公开的,所以在U N I X世界里它获得了广泛的认可。 L i n u x,其源代码也是公开的,大众可以免费获得,并同时获得了类似的认可。 这就使得所有开发者(或任何人)都可以通过补丁程序或b u g修补来提高其性能,甚至还可以增加功能。 这也第一部分获得并安装S S H意味着其性能可以不断得到提高而无须得到来自原始创作者的直接技术支持。 S S H替代了不安全的远程应用程序。 S S H是设计用来替代伯克利版本的r命令集的;它同时继承了类似的语法。 其结果是,使用者注意不到使用S S H和r命令集的区别。 利用它,你还可以干一些很酷的事。 通过使用S S H,你在不安全的网络中发送信息时不必担心会被监听。 你也可以使用P O P通道和Te l n e t方式,通过S S H可以利用P P P通道创建一个虚拟个人网络( Virtual Private Network, V P N )。 S S H也支持一些其他的身份认证方法,如K e r b e r o s和安全I D卡等。 但是因为受版权和加密算法的限制,现在很多人都转而使用OpenSSH。 OpenSSH是SSH的替代软件,而且是免费的,可以预计将来会有越 来越多的人使用它而不是SSH。 SSH是由客户端和服务端的软件组成的,有两个不兼容的版本分别是:1.x和2.x。 用SSH 2.x的客户程序是不能连接到SSH 1.x的服务程序上去的。 OpenSSH 2.x同时支持SSH 1.x和2.x。 SSH 主要有三部分组成:传输层协议 [SSH-TRANS] 提供了服务器认证,保密性及完整性。 此外它有时还提供压缩功能。 SSH-TRANS 通常运行在 TCP/IP连接上,也可能用于其它可靠数据流上。 SSH-TRANS 提供了强力的加密技术、密码主机认证及完整性保护。 该协议中的认证基于主机,并且该协议不执行用户认证。 更高层的用户认证协议可以设计为在此协议之上。 用户认证协议 [SSH-USERAUTH] 用于向服务器提供客户端用户鉴别功能。 它运行在传输层协议 SSH-TRANS 上面。 当 SSH-USERAUTH 开始后,它从低层协议那里接收会话标识符(从第一次密钥交换中的交换哈希 H )。 会话标识符唯一标识此会话并且适用于标记以证明私钥的所有权。 SSH-USERAUTH 也需要知道低层协议是否提供保密性保护。 连接协议 [SSH-CONNECT] 将多个加密隧道分成逻辑通道。 它运行在用户认证协议上。 它提供了交互式登录话路、远程命令执行、转发 TCP/IP 连接和转发 X11 连接。 一旦建立一个安全传输层连接,客户机就发送一个服务请求。 当用户认证完成之后,会发送第二个服务请求。 这样就允许新定义的协议可以与上述协议共存。 连接协议提供了用途广泛的各种通道,有标准的方法用于建立安全交互式会话外壳和转发(“隧道技术”)专有 TCP/IP 端口和 X11 连接。 通过使用SSH,你可以把所有传输的数据进行加密,这样中间人这种攻击方式就不可能实现了,而且也能够防止DNS欺骗和IP欺骗。 使用SSH,还有一个额外的好处就是传输的数据是经过压缩的,所以可以加快传输的速度。 SSH有很多功能,它既可以代替Telnet,又可以为FTP、PoP、甚至为PPP提供一个安全的通道。 SSH分为两部分:客户端部分和服务端部分。 服务端是一个守护进程(demon),他在后台运行并响应来自客户端的连接请求。 服务端一般是sshd进程,提供了对远程连接的处理,一般包括公共密钥认证、密钥交换、对称密钥加密和非安全连接。 客户端包含ssh程序以及像scp(远程拷贝)、slogin(远程登陆)、sftp(安全文件传输)等其他的应用程序。 他们的工作机制大致是本地的客户端发送一个连接请求到远程的服务端,服务端检查申请的包和IP地址再发送密钥给SSH的客户端,本地再将密钥发回给服务端,自此连接建立。 刚才所讲的只是SSH连接的大致过程,SSH 1.x和SSH 2.x在连接协议上还有着一些差异。 SSH被设计成为工作于自己的基础之上而不利用超级服务器(inetd),虽然可以通过inetd上的tcpd来运行SSH进程,但是这完全没有必要。 启动SSH服务器后,sshd运行起来并在默认的22端口进行监听(你可以用 # ps -waux | grep sshd 来查看sshd是否已经被正确的运行了)如果不是通过inetd启动的SSH,那么SSH就将一直等待连接请求。 当请求到来的时候SSH守护进程会产生一个子进程,该子进程进行这次的连接处理。 SSH:新的MVC软件开发模式,SSH(Struts,Spring,Hibernate) Struts进行流程控制,Spring进行业务流转,Hibernate进行数据库操作的封装,这种新的开发模式让我们的开发更加方便、快捷、思路清晰!

ssh服务介绍

SSH是Secure Shell Protocol的简写。在进行数据传输之前,SSH先对联机数据包通过加密技术进行加密处理,加密后在进行数据传输。确保了传递的数据安全。 SSH是专为远程登陆会话和其他网络服务提供的安全性协议。利用SSH协议可以有效的防止远程管理过程中的信息泄漏问题。 在默认状态下,SSH服务主要提供两个服务功能;一个是提供类似telnet远程联机服务器的服务,即上面提到的SSH服务:另一个类似FTP服务的sftp-server,借助SSH协议来传输数据的,提供更安全的SFTP服务提醒SSH客户端(ssh命令)还包含一个很有用的远程安全拷贝命令scp,也是通过ssh协议工作的 小结: 1)SSH是安全的加密协议,用于远程连接Linux服务器。 2)SSH默认的端口是22,安全协议版本是SSH2,除了2还有ssh1有漏洞 3)SSH服务器端主要包含两个服务器功能SSH远程连接,SFTP服务。 4)Linux SSH客户端包含ssh远程连接命令,以及远程拷贝scp命令等。

修改SSH服务的运行参数,是通过修改配置文件/etc /ssh/sshd_config实现的。 Port (ssh默认连接端口是22 修改他) PermitRootLogin no(禁止远程root登陆) PermitEmptyPasswords no(禁止空密码的登陆) UseDNS no(不适用DNS) ListenAddress 172.16.1.61:22 (只监听内网IP 可以加端口号)

在远程管理linux系统基本上都要使用到ssh,原因很简单:telnet、FTP等传输方式是以明文传送用户认证信息,本质上是不安全的,存在被网络窃听的危险。SSH(Secure Shell)目前较可靠,是专为远程登录会话和其他网络服务提供安全性的协议。利用SSH协议可以有效防止远程管理过程中的信息泄露问题,透过SSH可以对所有传输的数据进行加密,也能够防止DNS欺骗和IP欺骗。

ssh_config和sshd_config都是ssh服务器的配置文件,二者区别在于,前者是针对客户端的配置文件,后者则是针对服务端的配置文件。两个配置文件都允许你通过设置不同的选项来改变客户端程序的运行方式。下面列出来的是两个配置文件中最重要的一些关键词,每一行为“关键词&值”的形式,其中“关键词”是忽略大小写的。 1、编辑 /etc/ssh/ssh_config 文件 Site-wide defaults for various options Host * ForwardAgent no ForwardX11 no RhostsAuthentication no RhostsRSAAuthentication no RSAAuthentication yes PasswordAuthentication yes FallBackToRsh no UseRsh no BatchMode no CheckHostIP yes StrictHostKeyChecking no IdentityFile ~//identity Port 22 Cipher blowfish EscapeChar ~

下面对上述选项参数逐进行解释: Site-wide defaults for various options 带“#”表示该句为注释不起作,该句不属于配置文件原文,意在说明下面选项均为系统初始默认的选项。说明一下,实际配置文件中也有很多选项前面加有“#”注释,虽然表示不起作用,其实是说明此为系统默认的初始化设置。 Host * Host只对匹配后面字串的计算机有效,“ ”表示所有的计算机。从该项格式前置一些可以看出,这是一个类似于全局的选项,表示下面缩进的选项都适用于该设置,可以指定某计算机替换 号使下面选项只针对该算机器生效。 ForwardAgent no ForwardAgent设置连接是否经过验证代理(如果存在)转发给远程计算机。 ForwardX11 no ForwardX11设置X11连接是否被自动重定向到安全的通道和显示集(DISPLAY set)。 RhostsAuthentication no RhostsAuthentication设置是否使用基于rhosts的安全验证。 RhostsRSAAuthentication no RhostsRSAAuthentication设置是否使用用RSA算法的基于rhosts的安全验证。 RSAAuthentication yes RSAAuthentication设置是否使用RSA算法进行安全验证。 PasswordAuthentication yes PasswordAuthentication设置是否使用口令验证。 FallBackToRsh no FallBackToRsh设置如果用ssh连接出现错误是否自动使用rsh,由于rsh并不安全,所以此选项应当设置为no。 UseRsh no UseRsh设置是否在这台计算机上使用rlogin/rsh,原因同上,设为no。 BatchMode no BatchMode:批处理模式,一般设为no;如果设为yes,交互式输入口令的提示将被禁止,这个选项对脚本文件和批处理任务十分有用。 CheckHostIP yes CheckHostIP设置ssh是否查看连接到服务器的主机的IP地址以防止DNS欺骗。建议设置为yes。 StrictHostKeyChecking no StrictHostKeyChecking如果设为yes,ssh将不会自动把计算机的密匙加入$HOME//known_hosts文件,且一旦计算机的密匙发生了变化,就拒绝连接。 IdentityFile ~//identity IdentityFile设置读取用户的RSA安全验证标识。 Port 22 Port设置连接到远程主机的端口,ssh默认端口为22。 Cipher blowfish “Cipher”设置加密用的密钥,blowfish可以自己随意设置。 EscapeChar ~ “EscapeChar”设置escape字符。 2、编辑 /etc/ssh/sshd_config 文件: This is ssh server systemwide configuration file. Port 22 ListenAddress 192.168.1.1 HostKey /etc/ssh/ssh_host_key ServerKeyBits 1024 LoginGraceTime 600 KeyRegenerationInterval 3600 PermitRootLogin no IgnoreRhosts yes IgnoreUserKnownHosts yes StrictModes yes X11Forwarding no PrintMotd yes SyslogFacility AUTH LogLevel INFO RhostsAuthentication no RhostsRSAAuthentication no RSAAuthentication yes PasswordAuthentication yes PermitEmptyPasswords no AllowUsers admin

下面逐行说明上面的选项设置: Port 22 Port设置sshd监听的端口号。 ListenAddress 192.168.1.1 ListenAddress”设置sshd服务器绑定的IP地址。 HostKey /etc/ssh/ssh_host_key HostKey”设置包含计算机私人密匙的文件。 ServerKeyBits 1024 ServerKeyBits”定义服务器密匙的位数。 LoginGraceTime 600 LoginGraceTime”设置如果用户不能成功登录,在切断连接之前服务器需要等待的时间(以秒为单位)。 KeyRegenerationInterval 3600 KeyRegenerationInterval”设置在多少秒之后自动重新生成服务器的密匙(如果使用密匙)。重新生成密匙是为了防止用盗用的密匙解密被截获的信息。 PermitRootLogin no PermitRootLogin”设置是否允许root通过ssh登录。这个选项从安全角度来讲应设成no。 IgnoreRhosts yes IgnoreRhosts”设置验证的时候是否使用“rhosts”和“shosts”文件。 IgnoreUserKnownHosts yes IgnoreUserKnownHosts”设置ssh daemon是否在进行RhostsRSAAuthentication安全验证的时候忽略用户的$HOME//known_hosts” StrictModes yes StrictModes”设置ssh在接收登录请求之前是否检查用户家目录和rhosts文件的权限和所有权。这通常是必要的,因为新手经常会把自己的目录和文件设成任何人都有写权限。 X11Forwarding no X11Forwarding”设置是否允许X11转发。 PrintMotd yes PrintMotd”设置sshd是否在用户登录的时候显示“/etc/motd”中的信息。 SyslogFacility AUTH SyslogFacility”设置在记录来自sshd的消息的时候,是否给出“facility code”。 LogLevel INFO LogLevel”设置记录sshd日志消息的层次。INFO是一个好的选择。查看sshd的man帮助页,已获取更多的信息。 RhostsAuthentication no RhostsAuthentication”设置只用rhosts或“/etc/”进行安全验证是否已经足够了。 RhostsRSAAuthentication no RhostsRSA”设置是否允许用rhosts或“/etc/”加上RSA进行安全验证。 RSAAuthentication yes RSAAuthentication”设置是否允许只有RSA安全验证。 PasswordAuthentication yes PasswordAuthentication”设置是否允许口令验证。 PermitEmptyPasswords no PermitEmptyPasswords”设置是否允许用口令为空的帐号登录。 AllowUsers admin AllowUsers”的后面可以跟任意的数量的用户名的匹配串,这些字符串用空格隔开。主机名可以是域名或IP地址。

通常情况下我们在连接 OpenSSH服务器的时候假如 UseDNS选项是打开的话,服务器会先根据客户端的 IP地址进行 DNS PTR反向查询出客户端的主机名,然后根据查询出的客户端主机名进行DNS正向A记录查询,并验证是否与原始 IP地址一致,通过此种措施来防止客户端欺骗。平时我们都是动态 IP不会有PTR记录,所以打开此选项也没有太多作用。我们可以通过关闭此功能来提高连接 OpenSSH 服务器的速度。

1)执行命令生成私钥和公钥 ssh-keygen -t dsa 如图:

3)我们切换过去就不需要密码了 如图

SSH是什么?

SSH 是一种网络协议,用于计算机之间的加密登录。如果一个用户从本地计算机,使用 SSH 协议登录到另一台远程计算机,我们就可以认为,这种登录是安全的,即使被中途截获,密码也不会泄露。

最早的时候,互联网通信都是明文通信,一旦被截获,内容就暴露无疑。1995年,芬兰学者Tatu Ylonen设计了SSH协议,将登录信息全部加密,成为互联网安全的一个基本解决方案,迅速在全世界获得推广,目前已经成为Linux系统的标准配置。

SSH 为Secure Shell的缩写,由 IETF 的网络小组(Network Working Group)所制定;SSH 为建立在应用层基础上的安全协议。

SSH 是目前较可靠,专为远程登录会话和其他网络服务提供安全性的协议。利用 SSH 协议可以有效防止远程管理过程中的信息泄露问题。

SSH最初是UNIX系统上的一个程序,后来又迅速扩展到其他操作平台。SSH在正确使用时可弥补网络中的漏洞。SSH客户端适用于多种平台。

几乎所有UNIX平台—包括HP-UX、Linux、AIX、Solaris、DigitalUNIX、Irix,以及其他平台,都可运行SSH。

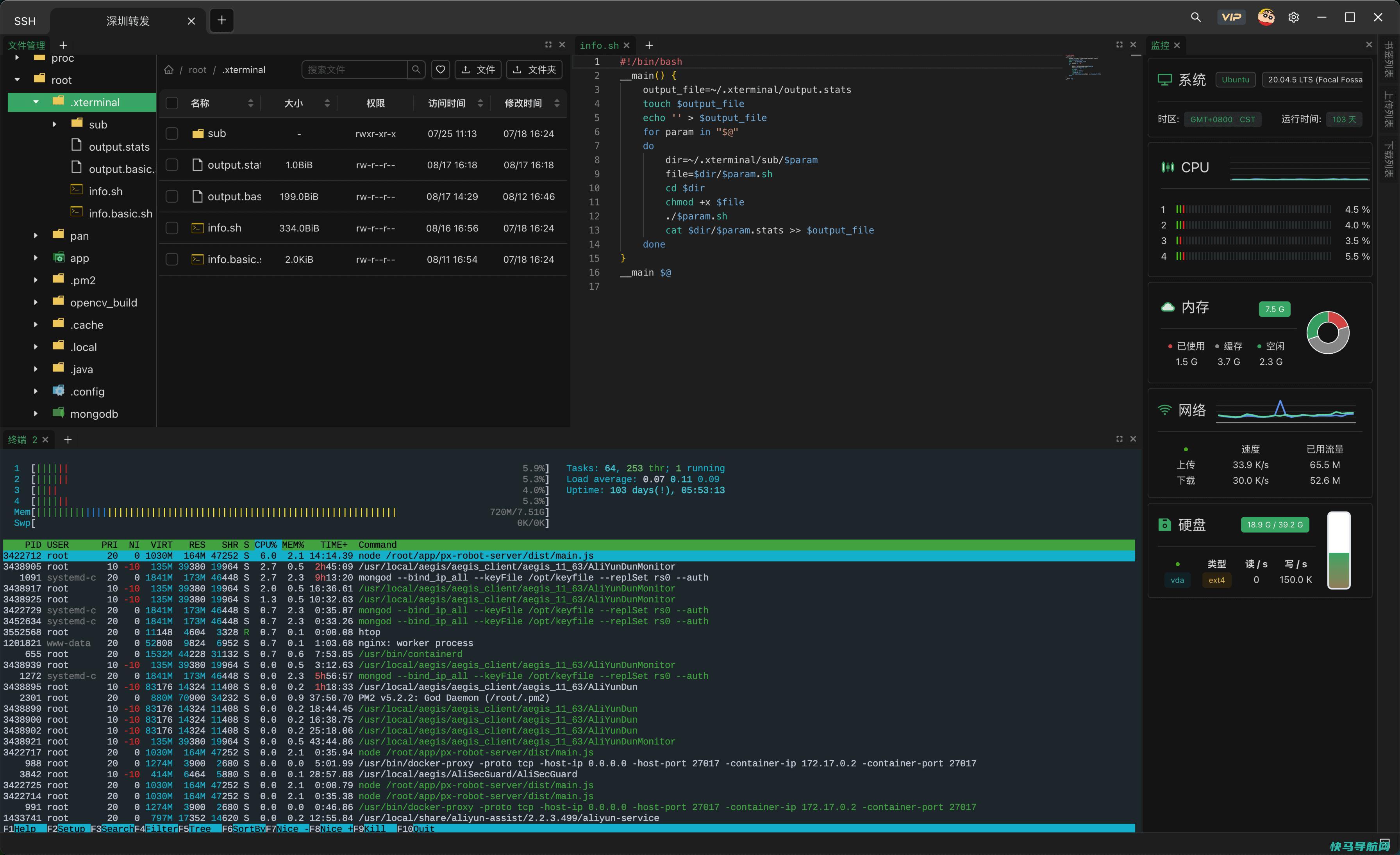

SSH简介与用途

SSH全称Secure Shell,中文翻译为安全外壳协议,是一种加密的网络传输协议,可在不安全的网络中为网络服务提供安全的传输环境。 SSH通过在网络中创建安全隧道来实现SSH客户端与服务器之间的连接 SSH最常见的用途是远程登录系统 SSH使用频率最高的场合是类Unix系统,但是Windows操作系统也能有限度地使用SSH 在类Unix系统中,已许可登录的公钥通常保存在用户 /home 目录的 ~//authorized_keys 文件中,该文件只由SSH使用。 当远程机器持有公钥,而本地持有对应私钥时,登录过程不再需要手动输入密码。 另外为了额外的安全性,私钥本身也能用密码保护。 SSH要求私钥文件不能被多个用户访问,这在Linux上应该修改文件权限为0600 端口转发, SSH提供端口转发功能,把其他 TCP 端口的网络数据通过 SSH 链接来转发,并且自动提供了相应的加密及解密服务。 这一过程有时也被叫做“隧道”(tunneling),这是因为 SSH 为其他 TCP 链接提供了一个安全的通道来进行传输而得名。 本地端口转发的命令格式是:

谁知道SSH是什么意思啊··

SSH在计算机领域有两个意思:

1、SSH 是 Secure Shell的缩写

SSH 是专为远程登录会话和其他网络服务提供安全性的协议。利用 SSH 协议可以有效防止远程管理过程中的信息泄露问题。

SSH最初是UNIX系统上的一个程序,后来又迅速扩展到其他操作平台。SSH在正确使用时可弥补网络中的漏洞。SSH客户端适用于多种平台。

2、ssh(MVC软件开发模式)

SSH(Struts,Spring,Hibernate或SpringMVC,Spring,Hibernate)Struts进行流程控制,Spring进行业务流转,Hibernate进行数据库操作的封装。

扩展资料

SSH(Secure Shell)是由客户端和服务端的软件组成的,有两个不兼容的版本分别是:1.x和2.x。 用SSH 2.x的客户程序是不能连接到SSH 1.x的服务程序上去的。OpenSSH 2.x同时支持SSH 1.x和2.x。

服务端是一个守护进程(daemon),他在后台运行并响应来自客户端的连接请求。服务端一般是sshd进程,提供了对远程连接的处理,一般包括公共密钥认证、密钥交换、对称密钥加密和非安全连接。

客户端包含ssh程序以及像scp(远程拷贝)、slogin(远程登陆)、sftp(安全文件传输)等其他的应用程序。

他们的工作机制大致是本地的客户端发送一个连接请求到远程的服务端,服务端检查申请的包和IP地址再发送密钥给SSH的客户端,本地再将密钥发回给服务端,自此连接建立。SSH 1.x和SSH 2.x在连接协议上有一些差异。

参考资料:网络百科-ssh (MVC软件开发模式)

参考资料:网络百科-ssh (安全外壳协议)

性感男模特 跆拳道美女 校园美女 土耳其美女 黑丝照片 12345美女本文地址: https://www.q16k.com/article/66ce19ccb92272f5d929.html

用户中心

用户中心