狡猾的“中间人”黑客崛起:如何保持安全

在过去,任何人都可以很容易地窥探互联网流量。数据是不受保护的,所以在计算机和服务器之间传递的一切都是公开的,无论是网站文本和图像,还是你的用户名和密码。当通用加密占据上风时,它阻止了间谍活动–但不幸的是,随着安全性的提高,不良行为也随之演变。

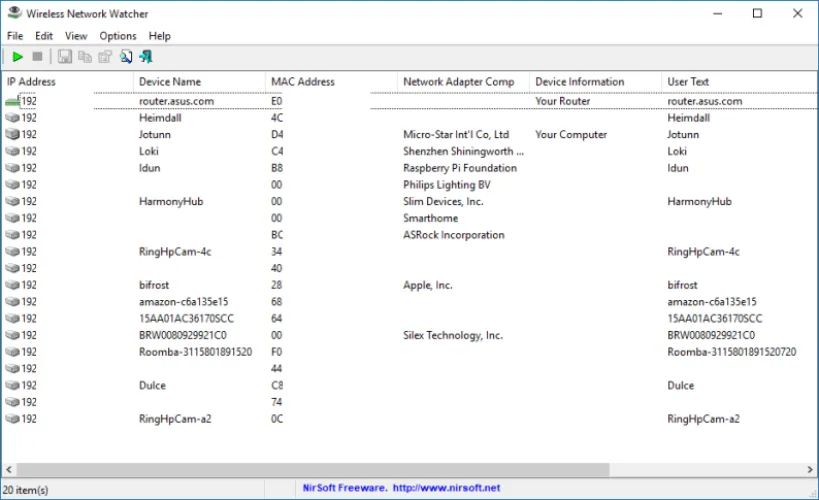

有一种攻击特别流行:最初被称为中间人攻击(现在称为中间机器攻击、中间对手攻击或路径攻击),它允许黑客将自己插入您的设备和与其通信的服务器之间,以便窃取登录信息和会话Cookie,然后接管您的帐户。

首先,你点击一个钓鱼链接,然后在一个合法网站的假冒副本上输入你的凭据。然后,恶意攻击者会获取用户名和密码以及访问令牌,然后将您重定向到真正的网站。

MITM攻击可以用在具有强大、唯一密码的帐户上,甚至可以通过双因素身份验证(2FA)锁定,就像最近新闻中出现的那样,当时谷歌和微软的帐户成为新钓鱼工具的目标。(没错,就连黑客攻击也可以像订阅软件一样简单。)

但是,尽管知道黑客可以“击败”2FA会让人感到不安,但你并不是没有防御MITM攻击的能力。事实上,您可以通过简单地更改登录方式来增强安全性-尽管您还可以做一些其他的事情来帮助您。

使用密钥

去年,当密钥支持开始广泛推出时,专家们将其誉为安全方面的一大进步–这是有充分理由的。它们比密码更容易使用,而且在网络钓鱼攻击中不会被窃取(呵呵)。针对MITM攻击,万能钥匙是可用的最强大的防御之一。

你所需要的只是一个智能手机、PC或硬件钥匙之类的设备。您还可以使用支持密钥存储的密码管理器。对于每个网站,您的设备将创建一个唯一的密钥,该密钥由两个加密密钥组成-一个公共密钥和一个私人密钥。公钥与网站共享,而私钥在设备上保持受保护。没有人可以根据公钥来猜测私钥。与MITM攻击相关的是,密钥只适用于为其创建的站点。登录时,网站将向您的设备发送提示,要求允许您通过密钥进行身份验证。您只需通过输入PIN或使用生物识别(例如,指纹或面部识别)来授予权限。

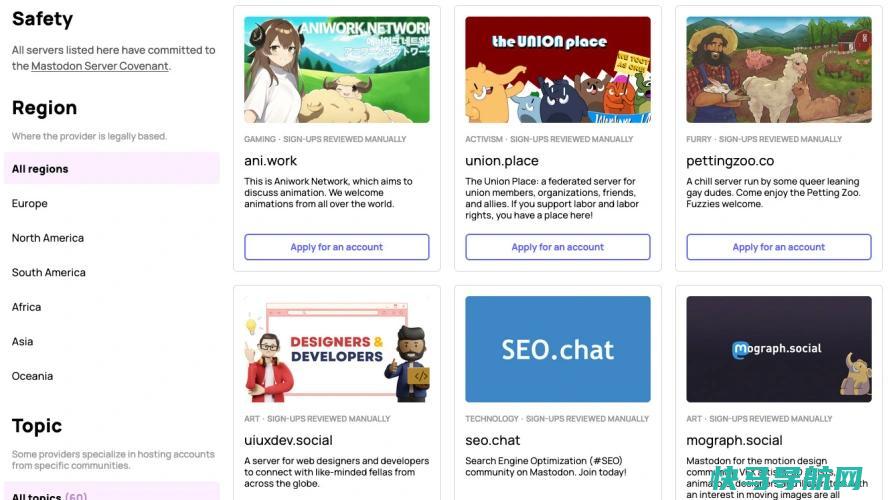

许多主要网站现在支持密钥,包括谷歌、微软和苹果-这些账户失去控制可能非常危险。(我们的谷歌账户密钥设置指南给出了一个大体入门指南。)事实上,当被问及对最新针对Gmail账户的MITM攻击有何评论时,谷歌提到了密钥是降低此类攻击脆弱性的一种方式。

密钥的主要缺点是,如果你丢失了设备,你可能会失去对密钥的访问,所以备份很重要。

使用更强的双因素身份验证

即使引入了密码,密码也还没有消失–远非如此。大多数支持密钥的网站仍然会将您的密码保存在文件中。当然,一些网站还没有实现密钥。

在这两种情况下,双因素身份验证(2FA)仍应是对抗MITM攻击的第一步。并不是所有这样的活动都能规避2FA,对于那些做到了这一点的人来说,2FA并不是完全无用的–它只是缩小了仍然有效的类型。通过短信(或电子邮件)发送的代码或应用程序生成的代码可能会被窃取,但使用FIDO2等协议的硬件密钥的操作类似于密钥。要使身份验证起作用,请求必须来自受信任域。任何其他人在交换过程中都不会获得相同的数据。

然而,安全钥匙确实需要花钱。例如,基本的YubiKey(一个受安全爱好者青睐的流行品牌硬件密钥)起价25美元,支持更广泛的2FA协议和连接类型的密钥最高可达75美元。就像密钥一样,如果你在没有备份的情况下丢失了设备,你将陷入困境。

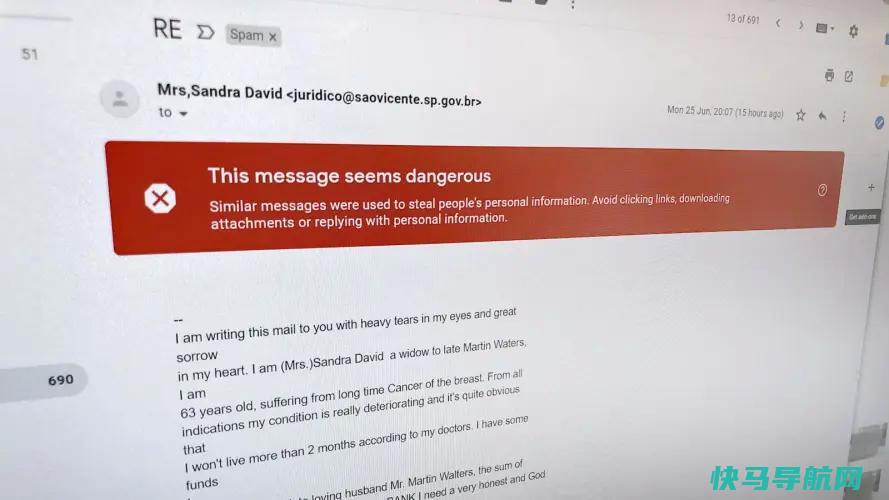

避免网络钓鱼链接

有时候,解决问题的最好办法就是从源头上切断它。在MITM攻击的情况下,您可以通过避开钓鱼链接(和站点)来实现这一点。

这是一种常识性的方法,但并不总是可能完美地解决它。你可以通过多种方式偶然发现一个钓鱼网站:可能你打错了一个url。你点击了一个恶意广告。你没有仔细看一封电子邮件或短信。即使你不分心或匆忙,人工智能聊天机器人现在也可以帮助非母语使用者润色钓鱼链接附带的信息,使虚假URL更难识别。

但你仍然可以避开它们。你的行为举止得体会有所帮助。收到要求您登录到您的帐户或更改密码的未经请求的消息?打开一个新的选项卡并直接导航到该站点。不确定你是否在正确的网站上?在点击或填写任何表格之前,请仔细检查地址。想要确保选择的是实际的搜索结果吗?使用广告拦截程序来阻止显示赞助结果。跳上公共Wi-Fi?打开你自己的个人热点,或者至少使用 VPN ,这样没有人可以操纵你的流量。

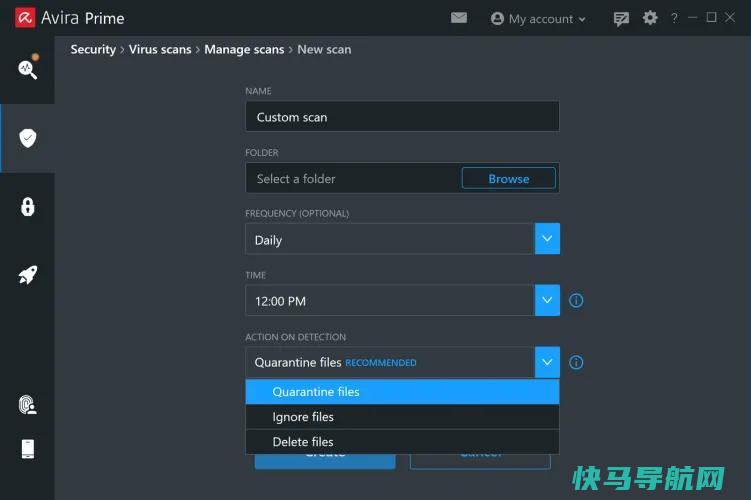

但软件也可以帮助你。防病毒是一条主线,可以是独立的安全套件,也可以是微软原生的Windows安全工具。当你浏览和下载电子邮件时,这些应用程序现在会自动筛选可疑网站,并将阻止已知的恶意URL。像Google Chrome和Mozilla Firefox这样的现代浏览器也有内置的安全保护,尽管仅限于网络浏览。来自主要杀毒软件供应商的浏览器扩展既可以阻止你访问不好的网站,也可以用图标标记搜索结果,表明它们是否安全。

额外的保护正在进行中

更换密钥、升级双因素身份验证方法以及保持高度警惕可能会耗费宝贵的时间。谷歌正寻求通过一种新的工具设备绑定会话凭据(DBSC)来减轻这一负担,该工具将在建立浏览会话时捕获有关您正在使用的设备的额外信息。这样的举动将使窃取访问令牌变得更加困难。

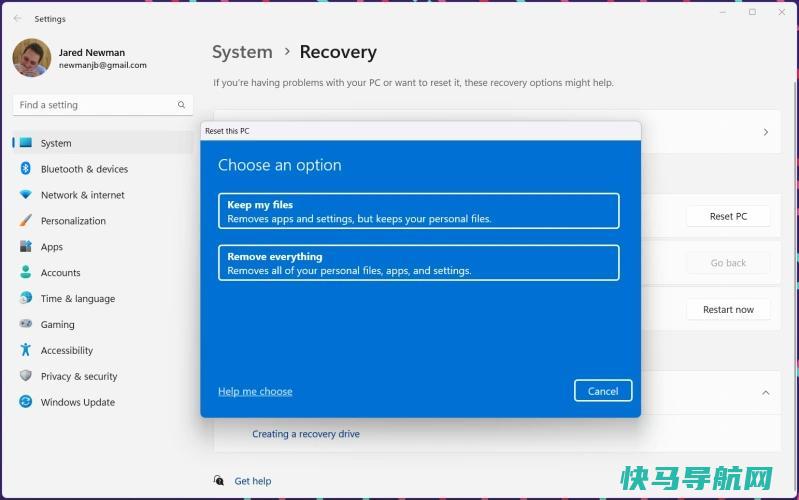

与密钥和双因素身份验证硬件密钥类似,DBSC依赖于公钥加密(公钥/私钥对)。在PC上,创建公钥/私钥对的设备将是其可信平台模块(TPM),这正是Windows 11所需的模块类型。由于会话与该TPM密不可分,攻击者应该无法使用被劫持的凭据登录您的帐户。至少,不是远程的;黑客需要在系统上植入恶意应用程序,这样更容易被防病毒程序(以及密切监控员工设备的公司IT部门)发现。

DBSC正在作为开放源码开发,目的是普遍加强网络标准。每个会话-设备配对都是独一无二的,所以即使是由谷歌推动这个项目,隐私问题也不应该那么令人担忧。目前,DBSC已经进入了Chrome的早期试验阶段,计划在2024年底进行更广泛的公开试验。其他感兴趣的公司包括微软和大型IT服务管理公司Okta。

外链关键词: 高铁服务热线 证监会录取名单 阿里斯顿壁挂炉官网 清纯美女qq头像 吉祥生肖有哪些 中大青山湖花园二手房 地信专业的书籍 又贱又欠打的游戏名字本文地址: https://www.q16k.com/article/6f2836cf15b1b00cdc48.html

用户中心

用户中心