网站HTTPS配置HTTP严格传输安全(HSTS)方法

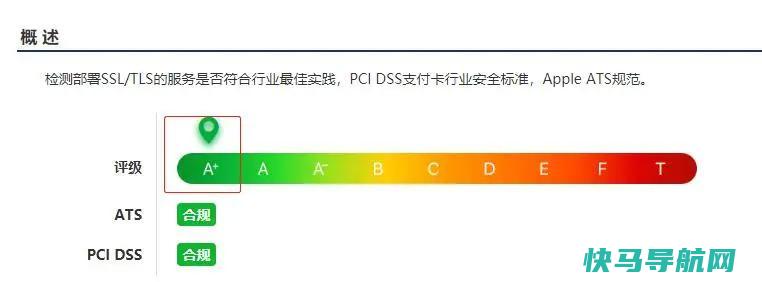

既然白天博客已经做了改造,那么强迫症比较严重的白天肯定是希望SSL/TLS的安全评级达到A+(根据检测SSL/TLS的服务是否符合行业标准,可分A、B、C…F、T等多个评级),但白天博客的SSL/TLS评级一直是A,如下图所示,于是就找了一波原因。

在检测结果中提到,“开启HSTS后能够提升到A+”,而且在检测结果下方的协议详情中,也提到不支持HTTP严格传输安全(HSTS)。

知道了原因那就好办了,对症下降就完事了。

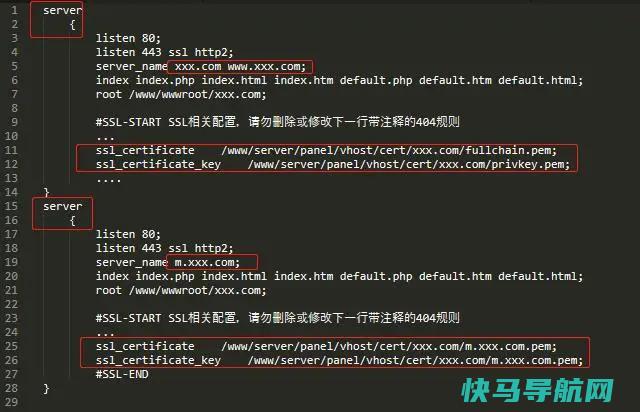

服务器开启 HSTS 的方法是,只需在网站配置文件中添加以下代码即可。

在Nginx中设置HSTS协议:

在Apache中设置HSTS:

解释:当客户端通过HTTPS发出请求时,在服务器返回的 HTTP 响应头中包含 Strict-Transport-Security 字段,失效时间是两年(63072000秒)。

注:

改造之后再刷新一次检测报告,果然安全评级成A+了,自行恭喜一波。

如果遇到网站已添加了上述代码,且网站前端header表头中已显示

strict-transport-security

,但max-age的数值为5184000(60天),那么很有可能是网站做了CDN服务导致的。以阿里云CDN为例,转到CDN后台修改HTTPS配置,将HTST过期时间修改为180天即可。如下图所示:

服务器配置

服务器配置

原创文章,作者:白天,如若转载请注明出处: 网站HTTPS配置HTTP严格传输安全(HSTS)方法

如何配置使用 HTTP 严格传输安全

HSTS 可以用来抵御 SSL 剥离攻击。 SSL 剥离攻击是中间人攻击的一种,由 Moxie Marlinspike 于2009年发明。 他在当年的黑帽大会上发表的题为 “New Tricks for Defeating SSL In Practice” 的演讲中将这种攻击方式公开。 SSL剥离的实施方法是阻止浏览器与服务器创建HTTPS连接。 它的前提是用户很少直接在地址栏输入 https:// ,用户总是通过点击链接或3xx重定向,从HTTP页面进入HTTPS页面。 所以攻击者可以在用户访问HTTP页面时替换所有 https:// 开头的链接为 http:// ,达到阻止HTTPS的目的。 HSTS可以很大程度上解决SSL剥离攻击,因为只要浏览器曾经与服务器创建过一次安全连接,之后浏览器会强制使用HTTPS,即使链接被换成了HTTP。 另外,如果中间人使用自己的自签名证书来进行攻击,浏览器会给出警告,但是许多用户会忽略警告。 HSTS解决了这一问题,一旦服务器发送了HSTS字段,用户将不再允许忽略警告。

chrome登录账户不成功,显示无法访问此网站。

无法访问此网站,连接已重置错误代码:ERR_CONNECTION_RESET这个错误可能是因为国内不能访问国外受限的网站导致的问题,可以参考下面经验解决Chrome浏览器不能登录和更新问题的步骤解决这个问题。 注:此问题也有可能是使用http协议来访问需要使用https协议访问的站点,可以尝试将地址改成的形式来访问,或是在Chrome地址栏中输入chrome://net-internals/#hsts ,将网站的域名加入到HTTP严格传输安全列表,这样以后访问该网站时,Chrome就会强制使用https来打开该网站。

Http 和 Https 的区别?Https为什么更加安全?

HTTP: 超文本传输协议(HyperText Transfer Protocol),是互联网上应用最为广泛的一种网络协议,是一个客户端和服务器端请求和应答的标准(TCP),用于从WWW服务器传输超文本到本地浏览器的传输协议,它可以使浏览器更加高效,使网络传输减少。 HTTPS: 安全套接字层超文本传输协议(Hyper Text Transfer Protocol over Secure Socket Layer)。是以安全为目标的HTTP通道,简单讲是HTTP的安全版,即HTTP下加入SSL层,HTTPS的安全基础是SSL,因此加密的详细内容就需要SSL。 HTTPS和SSL支持使用X.509数字认证,用户可以确认发送者是谁,它的主要作用有两种:1、建立一个信息安全的通道,来保证数据传输的安全;2、确认网站的真实性。

HTTP协议传输的数据都是未加密的,也就是明文的,因此使用HTTP协议传输隐私信息非常不安全,为了保证这些隐私数据加密传输,网景公司设计了SSL(Sercure Socket Layer)协议用于对HTTP协议传输的数据进行加密,从而诞生了HTTPS。具体的区别如下:

1、 HTTPS更安全: HTTPS协议是由SSL+HTTP协议构建的可进行加密传输、身份认证的网络协议,要比HTTP协议的信息明文传输安全; 2、 HTTPS需要申请证书: HTTPS协议需要到CA申请证书,一般免费证书很少,需要交费,费用大概与域名差不多,每年需要大约几十元的费用。而常见的HTTP协议则没有这一项; 3、 端口不同: HTTP使用的是大家最常见的80端口,而HTTPS连接使用的是443端口; 4、 安全性不同: HTTP的连接很简单,是无状态的。而HTTPS协议是SSL+HTTP协议构建的可进行加密传输、身份认证的网络协议,要比HTTP协议安全;

我们都知道HTTPS能够加密信息,以免敏感信息被第三方获取,所以很多银行网站或电子邮箱等等安全级别较高的服务都会采用HTTPS协议。

客户端在使用HTTPS方式与Web服务器通信时有以下几个步骤,如图所示。

(1)客户使用https的URL访问Web服务器,要求与Web服务器建立SSL连接。

(2)Web服务器收到客户端请求后,会将网站的证书信息(证书中包含公钥)传送一份给客户端。

(3)客户端的浏览器与Web服务器开始协商SSL连接的安全等级,也就是信息加密的等级。

(4)客户端的浏览器根据双方同意的安全等级,建立会话密钥,然后利用网站的公钥将会话密钥加密,并传送给网站。

(5)Web服务器利用自己的私钥解密出会话密钥。

(6)Web服务器利用会话密钥加密与客户端之间的通信。

如果需要将网站从http切换到https到底该如何实现呢? 这里需要将页面中所有的链接,例如js,css,图片等等链接都由http改为https。例如:改为BTW,这里虽然将http切换为了https,还是建议保留http。所以我们在切换的时候可以做http和https的兼容,具体实现方式是,去掉页面链接中的http头部,这样可以自动匹配http头和https头。例如:将改为 // 。然后当用户从http的入口进入访问页面时,页面就是http,如果用户是从https的入口进入访问页面,页面即使https的。

再来看一下https协议:

我们都知道HTTP并非是安全传输,而HTTPS是相对安全的,在传输数据之前,需要客户端和服务进行一次握手,在握手过程中确立双方加密传输数据的密码信息,然后在后续通信过程中就使用协商密钥进行对称加密通信。具体过程见下图:

1)客户端发起HTTPS请求

即用户在浏览器里输入一个https网址连接到服务器端口。

2)服务端初步响应

采用HTTPS协议的服务器必须要有一套数字证书,这套证书其实就是一对公钥和私钥,可以想象成一把钥匙和一个锁头,只有你一个人有这把钥匙,你可以把锁头给别人,别人可以用这个锁把重要的东西锁起来,然后发给你,因为只有你一个人有这把钥匙,所以只有你才能看到被这把锁锁起来的东西。将证书发回给浏览器,证书包含证书的颁发机构、过期时间等。

3)客户端解析证书

客户端首先会验证证书是否有效,比如颁发证书的机构是否合法,证书中包含的网站地址是否与正在访问的地址一致、过期时间等,如果发现异常,则提示证书存在问题,如果证书没有问题,那么客户端就生成一个随机值,然后用证书对该随机值进行加密。

4)客户端发送加密信息

客户端发送的是用证书加密后的随机值。

5) 服务器解密信息

服务端用私钥解密后,得到了客户端传过来的随机值,然后把内容通过该值进行对称加密(所谓对称加密就是将信息和私钥通过某种算法混合在一起)。

6)服务器发送加密后的信息

服务器发送的是服务端用随机值进行对称加密后的信息。

7) 客户端解密信息

客户端用之前生成的随机值解密服务端传过来的信息,客户端就获取了解密后的内容。

尽管HTTPS并非绝对安全,掌握根证书的机构、掌握加密算法的组织同样可以进行中间人形式的攻击,但HTTPS仍是现行架构下最安全的解决方案,主要有以下几个好处:

(1)使用HTTPS协议可认证用户和服务器,确保数据发送到正确的客户机和服务器;

(2)HTTPS协议是由SSL+HTTP协议构建的可进行加密传输、身份认证的网络协议,要比http协议安全,可防止数据在传输过程中不被窃取、改变,确保数据的完整性。

(3)HTTPS是现行架构下最安全的解决方案,虽然不是绝对安全,但它大幅增加了中间人攻击的成本。

(4)谷歌曾在2014年8月份调整搜索引擎算法,并称“比起同等HTTP网站,采用HTTPS加密的网站在搜索结果中的排名将会更高”。

虽然说HTTPS有很大的优势,但其相对来说,还是存在不足之处的:

(1)HTTPS协议握手阶段比较费时,会使页面的加载时间延长近50%,增加10%到20%的耗电;

(2)HTTPS连接缓存不如HTTP高效,会增加数据开销和功耗,甚至已有的安全措施也会因此而受到影响;

(3)SSL证书需要钱,功能越强大的证书费用越高,个人网站、小网站没有必要一般不会用。

(4)SSL证书通常需要绑定IP,不能在同一IP上绑定多个域名,ipv4资源不可能支撑这个消耗。

(5)HTTPS协议的加密范围也比较有限,在黑客攻击、拒绝服务攻击、服务器劫持等方面几乎起不到什么作用。最关键的,SSL证书的信用链体系并不安全,特别是在某些国家可以控制CA根证书的情况下,中间人攻击一样可行。

外链关键词: 智能盘点系统 政治专升本收费吗 银行卡怎么看开户行 拉萨酒店预订 从儿格 看学历 如何将公积金取出来 美女拳击赛 成都市区去都江堰本文地址: https://www.q16k.com/article/8c00d75f981d26b22394.html

用户中心

用户中心